Su sistema necesita otra actualización. Microsoft acaba de lanzar el parche de abril de 2024 para Windows, que contiene correcciones para 149 fallas. Si bien todas estas vulnerabilidades son importantes para parchear lo antes posible, esta actualización es particularmente crítica, ya que dos de las 149 fallas son zero-day.

Las vulnerabilidades de zero-day son fallas de seguridad que tienen una vulnerabilidad conocida y explotada públicamente. Este abril de 2024 salieron 2 parches de actualización, lo que significa que tu sistema es especialmente vulnerable a estas hazañas hasta que instala el parche.

El primer zero-day, rastreado como CVE-2024-26234, es un conductor proxy que falsifica vulnerabilidad. Microsoft no revelará más información sobre la vulnerabilidad, pero la firma de ciberseguridad Sophos dice que identificó un archivo ejecutable malicioso (Catalog.exe) que Microsoft Windows Compatibility Publisher firmó. Este archivo ejecutable está vinculado al editor Hainan YouHu Technology Co. Ltd, que también publica LaiXi Android Screen Mirroring, utilizada para controlar lotes de teléfonos inteligentes para actividades de marketing en redes sociales masivas.

El archivo malicioso está incrustado en un programa de autenticación, que ahora contiene una puerta trasera efectiva que puede gestionar el tráfico de red en el sistema de la víctima. Sophos dice que no hay evidencia de que LaiXi pretendiera incrustar el malware en su programa, ni hay evidencia de que los malos actores lo incrustaran ellos mismos, así que no está claro cómo sucedió esto.

El segundo día cero, rastreado como CVE-2024-26234, es una vulnerabilidad de la función de seguridad SmartScreen, que permite a los malos actores moverse alrededor de la seguridad de Microsoft Defender Smartscreen de tu sistema. Los malos actores podrían enviar el archivo malicioso a través de correo electrónico u otra plataforma de mensajes, y tendrían que engañar a las víctimas para que abran su archivo malicioso utilizando un lanzador que elude el sistema IU.

Ambos de estos zero-day son razones para instalar el parche inmediatamente, pero hay un montón de otras vulnerabilidades parcheadas que hacen de esto una actualización importante. Un fallo permitiría a los malos actores robar credenciales de un sistema a través de Microsoft Azure Kubernetes Service Confidential Container. Aunque Microsoft no es consciente de una hazaña activa para este defecto en la naturaleza, no deberías dejarte vulnerable para cuando alguien descubra cómo explotarlo.

¿Cómo instalar el parche de abril de 2024 en su sistema?

Para instalar este parche en su sistema:

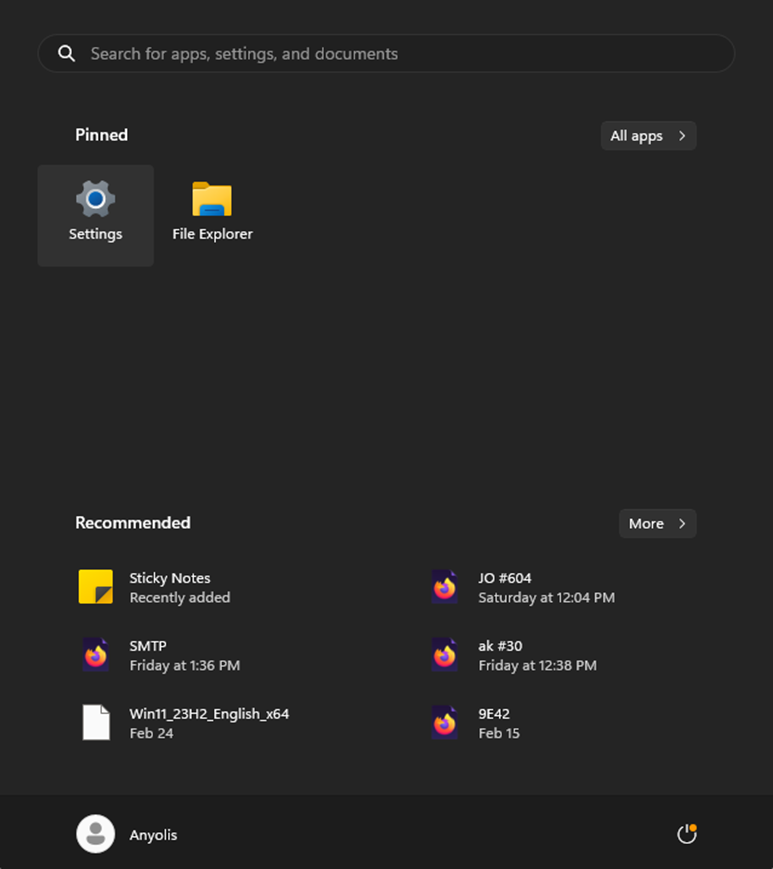

Presiona la tecla de Windows y selecciona “settings” o configuraciones en español.

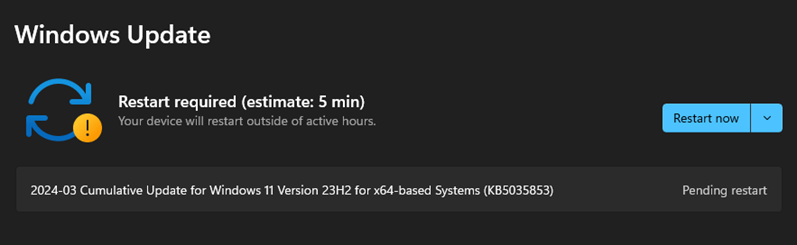

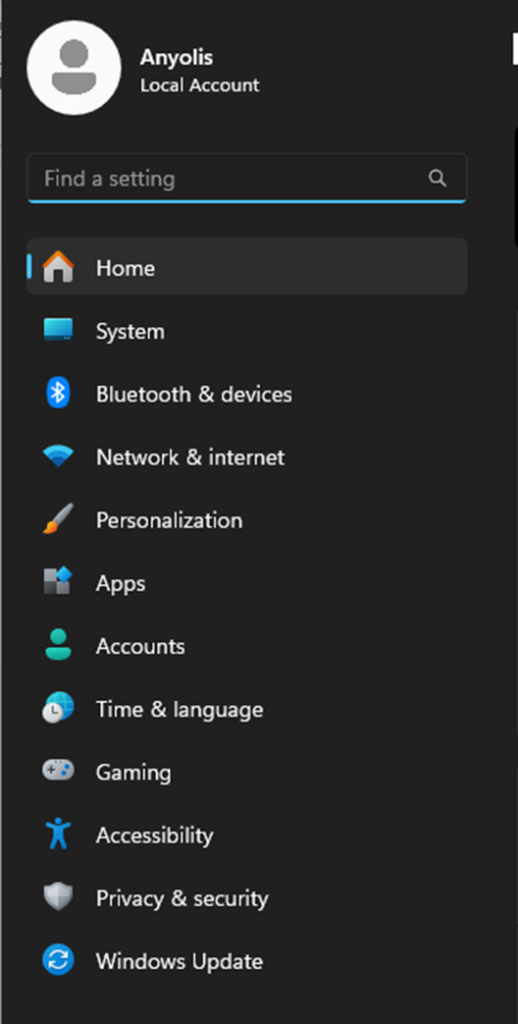

Luego, seleccionar “Windows Update” o “Actualizaciones de Windows” en español.

Debería aparecerte la actualización de manera automática, en el caso de que no te aparezca, dale clic en “buscar actualizaciones”